الأمان والخصوصية

تأمين النظام ضد التهديدات الأمنية وضمان حماية خصوصية البيانات والمعلومات الحساسة من أهم الأمور التي يجب اعتبارها عند بناء الأنظمة الكبيرة، كما يقوم المطورون باستخدام معايير الأمان والخصوصية في كتابة البرنامج عن طريق تحديد البيانات التي يمكن رؤيتها، فلابد من الاهتمام بأمان النظام وخصوصية المستخدم لتحقيق مصداقية البرنامج.

تعريف الأمان والخصوصية

يمكن تعريف الأمان بقدرة النظام على منع الدخول الغير قانوني وانتهاك الصلاحيات والبيانات، ولابد من اعتبار الأمان عند تصميم الأنظمة والبنية التحتية.

ويتضمن الأمان بعض التقنيات التي تساعد في منع انتهاك البيانات، مثل: التحكم في الوصول (Access Control)، والمصادقة (Authentication)، والتشفير (Encryption)، وتساعد تلك التقنيات في تطبيق معايير الامان.

كما يشير الأمان في هندسة البرمجيات إلى المقاييس والأساليب التي يتم تنفيذها لحماية سرية أنظمة البرمجيات، وسلامتها، وتوافرها، وأيضا سرية وتوافر البيانات الداخلية، كما تتمحور حول تصميم وتنفيذ بعض الأساليب والآليات الأمنية للحماية ضد الخجمات الأمنية والاختراقات المستمرة.

تشير الخصوصية إلى خصوصية الأنظمة والبيانات، وتتضمن تحديد من يمكنه الوصول إلى البيانات الشخصية، مثل: رصيدك في الحساب البنكي، ورقم بطاقة الئتمان الخاص بك.

الفرق بين الأمان والخصوصية

- يدور الأمان حول رد الفعل، وتطبيق بعض التقنيات والأساليب ضد الأعمال الغير مصرح بها في النظام، بينما تتمحور الخصوصية حول صحة البيانات وحق الفرد في تحديد من يمكنه الوصول لتلك المعلومات المهمة.

- يساهم أمان الأنظمة في تحديد الأدوات اللازمة، والإجراءات، والمقاييس لحماية البيانات الشخصية، بينما تحدد الخصوصية الاستخدام الآمن للبيانات، وجمعها بطريقة صحيحة، وتخزينها في أماكن آمنة يمكن الرجوع إليها.

- للوصول إلى الخصوصية في الأنظمة والبيانات، لابد من تحقق الأمان أولا، والعكس غير صحيح، فيمكن القول أن الأمان يأتي أولا، ومن ثم الخصوصية، وكلا من الأمان والخصوصية مهمان في تصميم الأنظمة.

- يوفر الأمان حماية البيانات ضد محاولات الأشخاص الآخرين في الوصول إليها، بينما توفر الخصوصية حظر بعض مواقع الويب، ومتصفحات الإنترنت، وشركات الكابلات الرئيسية، ومقدمي خدمات الإنترنت من الوصول إلى معلوماتك، مثل: الوصول إلى سجل المتصفح الخاص بك.

- يساهم الأمان بشكل أساسي في الحماية ضد الهجمات الأمنية والمخترقين، بينما تدير الخصوصية كيفية جمع البيانات ومشاركتها واستخدامها، وتحقيق التكامل والتوافق بين الأنظمة.

- من أمثلة أدوات الأمان: إدارة الهوية والوصول (identity and access management)، ومنع فقدان البيانات (data loss prevention)، ومكافحة البرامج الضارة (anti-malware)، ومكافحة الفيروسات (anti-virus)، وإدارة الأحداث (event management)، وبرامج إخفاء البيانات (data masking software).

- تتضمن أدوات الخصوصية: ملحقات المتصفح (browser extensions)، وإدارة كلمات المرور (password manager)، وخدمات البريد الإلكتروني (email services)، والرسائل المشفرة (encrypted messaging)، وبرامج تشفير الملفات (file encryption software)، وحظر الإعلانات (ad blockers).

أهمية الأمان والخصوصية

- الحماية ضد الهجمات الأمنية: يمتلئ الإنترنت بالكثير من المطورين والمبرمجين الذين يعملون من أجل مصالح غير أخلاقية ونوايا خبيثة، وهؤلاء هم من يقومون باختراق العديد من الأجهزة والخدمات، وسرقة البيانات، وبدون أساليب الأمان والخصوصية، تصبح الأنظمة أكثر عرضة لتلك الهجمات.

- خصوصية البيانات والامتثال: تساهم بعض المقاييس المتفق عليها، مثل: اللائحة العامة لحماية البيانات (GDPR) في حماية بيانات المستخدم، كما من المهم الامتثال لقواعد المنظمات والشركات، لأن انتهاك تلك القواعد يمكن أن يؤدي إلى غرامة كبيرة وإجراءات قانونية.

- حماية الملكية الفكرية: تميل بعض الشركات إلى تخزين ملكيتها الفكرية في أنظمتها بشكل رقمي، وذلك يعني أن الأمان والخصوصية لتلك الملفات أمر لابد منه، كما لابد من تعيين مطورين وخبراء أمن على مستوى عالي من الاحترافية لتنفيذ مقاييس الأمان بشكل صحيح، وحماية تلك الممتلكات.

- منع الخسارة المالية: لا يقتصر الأمر على فقدان البيانات والملفات الهامة فقط، بل يمكن استخدام الهجمات الغير شرعية لسرقة معلومات مهمة، مثل: كلمات المرور، وأرقام بطاقات الائتمان، والتي تستخدم فيما بعد لسرقة الأموال، فتقييد هذا النوع من الهجمات السيبرانية أمر لابد منه.

- إدارة سمعة المؤسسات: قد تؤدي سرقة البيانات السرية وبيانات المستخدمين إلى الإضرار بسمعة الشركات والمؤسسات، وخاصة المؤسسات الحكومية والجهات الأمنية، لذا تعتبر حماية هذا النوع من البيانات من أولويات المؤسسات، ولابد من اتخذاذ الاحتياطات اللازمة لذلك، وتنفيذ التدابير الأمنية الصحيحة.

طرق ضمان أمان النظام

المصادقة Authentication

المصادقة خطوة لابد منها لتأمين النظام الخاص بك، فمن الضروري تحديد هوية الأشخاص الذين يستخدمون الأجهزة، وللقيام بذلك يحتاج المستخدم للتحقق من الهوية الخاصة به قبل استخدام الجهاز، ويتم تنفيذ المصادقة عن طريق بعض الطرق الآتية:

- المصادقة متعددة العوامل (Multi-Factor Authentication): من أشهر المنهجيات للتحقق من هوية المستخدم، وتتطلب طريقتين للتحقق من هوية الشخص، حيث يمكن التحقق عن طريق كلمة المرور أو أسئلة أمنية، ولكن كلتا الطريقتين ليستا متماثلتين ولا يمكن استخدامهما في نفس الجهاز.

- القياسات الحيوية (Biometrics): من طرق التحقق ومن أمثلتها: البصمة، والتعرف على العين، والتعرف على الوجه، والعديد من الأمثلة الاخرى التي تتضمن استخدام الأعضاء الحيوية للتعرف على الشخص.

- كلمات المرور القوية (Strong Password): فرض بعض القواعد الصارمة عند إدخال كلمات المرور لأول مرة في النظام يساعد في صعوبة الوصول لهذا النوع من كلمات المرور، وبالتالي التحقق من هوية الشخص بدقة.

- تسجيل الدخول مرة واحدة (Single Sign-In): هذا الأسلوب يمنع المستخدم من تسجيل الدخول أكثر من مرة على نفس الجهاز، أو استخدام النظام على جهاز آخر، ويمكن تحقيق هذا الأسلوب عن طريق تسجيل الخروج من قبل النظام بشكل مستمر.

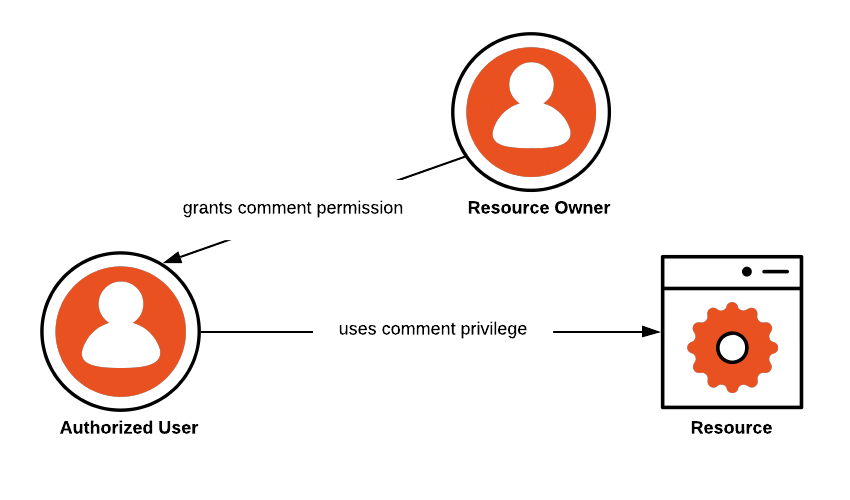

الترخيص Authorization

الترخيص أو التفويض هو عملية التحقق من سلطة المستخدم (الأشياء التي يمكن تنفيذها في النظام)، وأهمية الترخيص لا تقل عن أهمية المصادقة، حيث يتم التحقق من صلاحيات كل مستخدم، وفي غالب الأمر يتم تنفيذ عملية الترخيص تباعا لعملية المصادقة، فهما عمليتان مترابطتان، ويمكن تحقيق الترخيص عن طريق الطرق التالية:

- دور المستخدم (User Roles): يتم إعطاء كل مستخدم دور أو خصائص مميزة تساعد على التفرقة بين المستخدمين، مثل: المدير يمكنه الوصول إلى أكبر صلاحيات ممكنة في النظام، بينما المستخدم النهائي يمكنه فقط استخدام النظام والاستفادة من الخدمات، وتستخدم هذه الطريقة في معظم أنظمة الأمان والخصوصية.

- مبدأ أقل الصلاحيات (Least Privilege Principal): من أهم المبادي الأمنية، وتقوم على منح المستخدمين أقل الصلاحيات الممكنة اللازمة لتحقيق أغراضه فقط، ولا حاجة لمنح المزيد من الصلاحيات التي لا يحتاجها، وبالتالي الحفاظ على النظام.

- مراجعة عمليات الوصول (Review the Accesses): مراجعة صلاحيات المستخدمين، وطرق الوصول إلى النظام يساعد في تحقيق الأمان والخصوصية اللازمان في النظام، وإزالة بعض الصلاحيات الغير ضرورية لبعض المستخدمين.

- الترخيص بناء على الموارد (Resource Based Authorization): إعطاء الصلاحيات بناء على الموارد المستخدمة في النظام، مثل: قاعدة البيانات، والملفات والمجلدات المهمة، حيث يمكن بكل سهولة تحديد من يمكنه الوصول إلى تلك الموارد من حيث القراءة فقط، أو التعديل، أو الحذف بشكل نهائي.

الأمان والخصوصية أمران لابد منهما، وتساعدان في بناء أنظمة قوية يمكن الاعتماد عليها والوثوق بها، كما تساهم في حماية بيانات المستخدمين ضد الهجمات الأمنية المختلفة، ولابد من التوعية بأهمية الأمان والخصوصية والتركيز على الطرق الفعالة لتنفيذ آليات الأمان، وأساليب حفظ خصوصية البيانات المهمة.